Bienvenue sur IDSEC

Identité et Sécurité

Protégez-vous contre le phishing, le credential stuffing et les attaques de hackers avec des solutions éprouvées.

Notre stratégie

Une campagne de sensibilisation autour du trafic de compte

Pendant 5 semaines, cette campagne mettra en lumière les méthodes utilisées par les pirates pour voler des comptes et les solutions pour s’en protéger.

Chaque semaine, un post Instagram expliquera une menace, et une story dédiée vous donnera des conseils pratiques.

🔍 Mais ce n’est pas tout… Chaque post des semaines 2 à 5 contiendra un morceau de QR code. Assemblez-les tous pour accéder à une vidéo exclusive, révélant comment les pirates combinent ces attaques pour piéger leurs victimes.

Prêt à découvrir la première menace ?

Semaine 1

Le trafic de compte, c'est quoi ?

Le trafic de comptes consiste à voler et revendre des comptes sur les réseaux sociaux. Ces comptes sont exploités pour tromper d’autres utilisateurs, diffuser du spam ou voler des données personnelles.

Les pirates ciblent surtout les comptes avec abonnés, badges ou informations sensibles, car ils sont plus crédibles et lucratifs. Différentes techniques permettent de les pirater, et nous les explorerons en détail dans cette campagne.

- Vérifiez toujours l’URL avant de vous connecter.

- Ne partagez jamais un code de vérification reçu par SMS.

Semaine 2

Le phishing

Le phishing est une technique de piratage qui vise à vous faire croire que vous communiquez avec un service de confiance (réseaux sociaux, banques, plateformes de jeux…). En réalité, les pirates vous dirigent vers un faux site pour récupérer vos identifiants et prendre le contrôle de vos comptes.

Ces attaques passent souvent par des emails, des messages privés ou des notifications frauduleuses qui imitent parfaitement des communications officielles. Nous verrons dans cette campagne comment s’en protéger efficacement.

- Ne cliquez jamais sur un lien suspect, même s'il semble venir d'un service officiel.

- Passez toujours par le site officiel pour vous connecter, sans utiliser un lien reçu par message.

Semaine 3

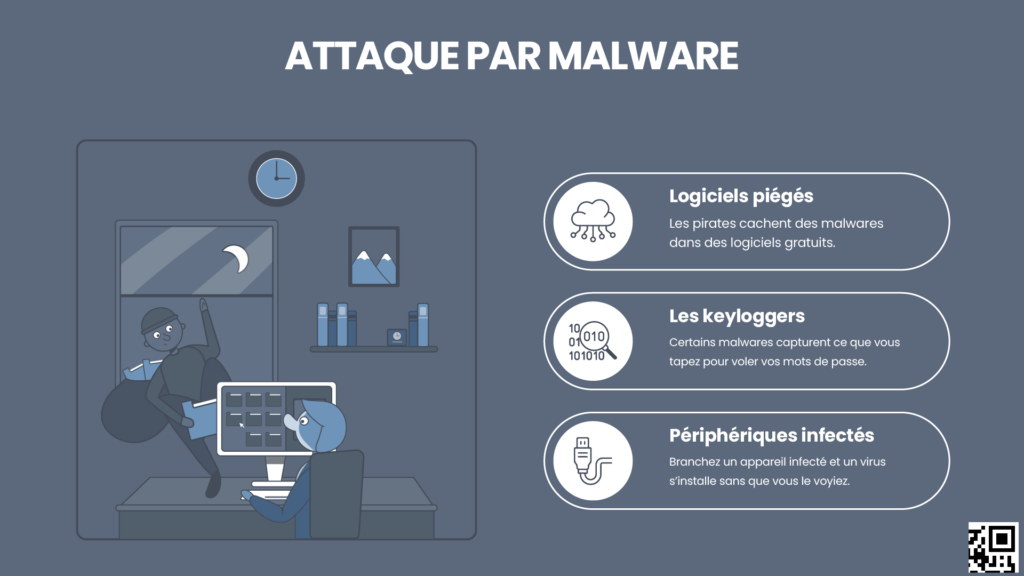

Les malwares

Les malwares sont des logiciels malveillants qui s’installent sur votre appareil pour voler vos identifiants, surveiller vos activités ou prendre le contrôle de vos comptes. Ils peuvent se cacher dans des fichiers piratés, des extensions douteuses ou des applications frauduleuses.

Une fois en place, ces logiciels enregistrent tout ce que vous tapez, y compris vos mots de passe. Heureusement, même si un pirate récupère vos identifiants, une protection supplémentaire peut empêcher l’accès à votre compte.

- Activez l’authentification à deux facteurs (A2F) pour empêcher un pirate d’accéder à vos comptes, même s’il vole votre mot de passe.

- Mettez régulièrement à jour votre système et vos logiciels pour corriger les failles de sécurité.

Semaine 4

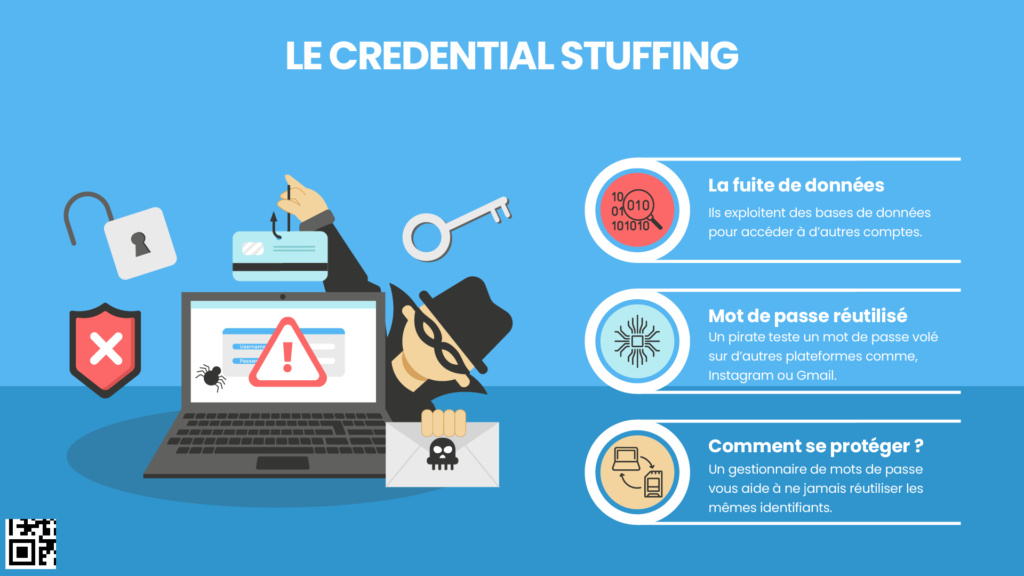

Le credential stuffing

Le credential stuffing consiste à tester automatiquement des identifiants volés lors de fuites de données pour accéder à d’autres comptes. Si vous utilisez le même mot de passe partout, un seul piratage peut tout compromettre.

Les pirates exploitent des bases de données contenant des millions d’identifiants pour tenter de se connecter à vos comptes sans que vous ne vous en rendiez compte.

- Utilisez un mot de passe unique et complexe pour chaque compte.

- Vérifiez si vos identifiants ont fuité en ligne avec des outils comme "Have I Been Pwned".

Semaine 5

L'usurpation d'identité

L’usurpation d’identité consiste à prendre le contrôle d’un compte pour tromper les contacts de la victime. Un pirate peut envoyer des messages en prétendant être vous, demander de l’argent ou pousser vos proches à cliquer sur des liens frauduleux.

Ces attaques fonctionnent car vos amis font confiance à votre compte et ne se méfient pas d’un message qui semble venir de vous.

- Méfiez-vous des demandes inhabituelles, même venant d’un proche.

- Si un ami vous demande un code reçu par SMS, appelez-le pour vérifier son identité.

Compilation des QR Codes

Compilation

Les pirates ne se limitent pas à une seule méthode pour voler des comptes, ils enchaînent plusieurs attaques pour maximiser leurs chances de réussite.

Dans cette vidéo, découvrez comment un hacker usurpe l’identité d’un ami pour instaurer la confiance, avant d’utiliser un lien de phishing pour piéger sa cible. Un faux message, un site frauduleux qui ressemble à l’original… Il suffit d’un instant d’inattention pour perdre le contrôle de son compte.

Ne tombez pas dans le piège. Regardez comment ces techniques s’enchaînent et apprenez à les repérer.